8 Создание цифрового ключа SSL

2. Нажмите кнопку Next.

3. В следующем окне заполните поля Organization, Organizational Unit и Common Name.

4. Нажмите Next.

5. В следующем окне заполните поля Country State/Province и City/Locality.

6. Нажмите Next.

В следующем окне заполните поля приведенными ниже значениями:

Your Name: Administrator

E-mail address: anyone@anywhere

Phone number: 1-234-555-0123

8. Нажмите Next. Появится диалоговое окно, информирующее о том, что новый ключ будет сохранен в файле C:\Cert\NewKeyRq.txt.

9. Нажмите кнопку Finish.

10. Нажмите кнопку ОК.

11. Закройте Key Manager. Появится диалоговое окно с просьбой подтвердить внесенные изменения.

12. Нажмите кнопку Yes.

13. Нажмите OK, чтобы закрыть диалоговое окно Default Web Site Properties.

На самом деле теперь Вам пришлось бы выслать созданный ключ сертифицирующей организации.

Примечание

При вводе информации в поля не используйте запятые. Мастер создания ключей интерпретирует их как символы окончания поля и создаст некорректный запрос, причем без всякого предупреждения.По умолчанию Key Manager создает ключи длиной 512 бит; в диалоговом окне Create New Key and Certificate Request можно задать длину ключа равной 768 или 1 024 битам.

8 Просмотр содержимого файла ключа

1. Запустите сеанс командной строки.

2. Введите команду type c:\cert\newkeyrq.txt и нажмите клавишу ENTER. Вы увидите на экране примерно следующий текст:

-----BEGIN NEW CERTIFICATE REQUEST-----

MIIBSzCBEQIBADAOMQwwCgYDVQQGEwNVUOEwgZ8wDQYJKoZlhvcNAQEBBQADg

I YOAMI GJAoGBal7nOitueTDEChjJTyOpKPSIDbtRDRouhCei5SW w2t5fxc7Vs46kPTF91J9Uu

wpM5TtzqDbBDn7PkpqfV5Cea6LYaAp5U10d8s+IAAqOIRivVf8az3M8cDUBeEBbdcWS70a2X9

R44p1oXODwUnuOnGVW3rhOOQgpFOi85bAVvMRAgMBAAEwDQYJKoZlhvcNAQEEBOADgYEAic ID2qfNkttpx3zagtEEoDgDi5VOfA7bSljXQORNtKKrMBa3tsqqNOUdA8KY4Abb7Yr9nFrjf3em SgJ2QcE2NxnEX59NS+JEbLkBTVRt/Twr3xjU8wq3sBMuy9ReozxGWTWQBORXyhDpJyOncwu

So/N8GUWAB2ddUm6+d+LraA=

-----END NEW CERTIFICATE REQUEST-----

3. Закройте сеанс командной строки.

Чтобы получить цифровой сертификат SSL, отправьте этот текстовый файл внешнему сертифицирующему органу. В ответ Вам будет прислан цифровой сертификат, который выглядит примерно так.

-----BEGIN CERTIFICATE-----

JIE8SDSCEXoCHQEwLQMJSoZILvoNVQECSQAwcSETMRkOAMUTBhMuVrMmloAnBdNVBAoTF1 JTQSBEYXRhlFNIY3VyaXR5LCBJbniMuMRwwG9YDVQQLExNQZXJzb25hl ENIcnRpZml

JYXRIMSQwJgYDVQQDExtPcGVulElhcmtldCBUZXNOIFNIcnZlciAxMTAwHhcNOTUwNzE5MjAy NzMwWhcNOTYwNTEOMjAyOTEwWjBzMOswCQYDVQQGEwJVUzEgMB4GA1UEChMXUINBIERhd GEgU2VjdXJpdHkslEiuYy4xHDAaBgNVBAsTE1BlcnNvbrnEg02VydGlmaWNhdGUxJDAi

BgHVBAMTG09wZW4gTWFya2VOIFRIc3QgU2VydmVylOExMDBcMAOGCSqGSIb3DQEBAQUAAOs

AMEgCOQDU/71rgR6vkVNX408Aq1poGdSmGkDIiN3sEPfSTGxNJXY58XH3JoZ4n rF7mIfv pghNi1taYimvhbBPNqYe4yLPAgM8AAEwDQYJKoZlhvcNAQECBQADQQBqyCpws9EaAjKKAefuNP+z +8NY8khckgyHN2LLpfhv+iP8fn+bF66HNDUIFz8ZrVOu3WQapgLPV90klskNKXX3a

-----END CERTIFICATE-----

Аутентификация

Чтобы предотвратить подключение анонимных пользователей к конфиденциальным материалам, требуйте аутентификации пользователей Web-сервера. При этом посетителю придется ввести уникальные имя и пароль действующей учетной записи пользователя Windows NT. Права доступа аутентифицированного пользователя к файлам и каталогам определяются разрешениями NTFS, присвоенными его учетной записи. Web-сервер выполняет аутентификацию пользователей, если:

• запрещен анонимный доступ;

• пользователю отказано в анонимном доступе, так как анонимной учетной записи не присвоено право доступа к выбранному пользователем файлу или ресурсу.

Если выполнено хотя бы одно из этих условий, Web-сервер откажет в анонимном подключении, а затем применит выбранный Вами метод аутентификации для идентификации пользователя.

Аутентификация — это подтверждение

а). Шифрование — это часто используемый при передаче информации по общедоступным сетям метод ее преобразования к виду, недоступному никому, кроме непосредственного адресата. Почему для защиты соединений средствами SSL необходим цифровой сертификат?

Сертификат гарантирует подлинность Вашего сервера всем клиентам и организациям, зарегистрированным в том же сертифицирующем органе.

Аутентификация по сертификатам клиентов

В Internet Information Server Вы не только можете применять SSL для защиты доступа к конкретному виртуальному серверу или папке, но и решить, нужно ли при доступе к этому серверу или папке требовать от клиента предъявления сертификата.

Аутентификация клиента на базе сертификата выполняется при обращены клиента к серверу, использующему протокол SSL и требующему от клиента пре доставления сертификата. В этом случае сервер запрашивает у клиента сертификат стандарта Х.509, чтобы удостовериться в подлинности пользователя. Только после того, как сервер идентифицирует пользователя, он предоставляет клиент доступ к ресурсу, заданному соответствующим универсальным идeнтификaтopoм (Uniform Resource Locator, URL). Аутентификация с применением сертификат: клиента позволяет серверу идентифицировать индивидуальных пользователей i предоставлять им заданные администратором права доступа. Internet Information Server поддерживает аутентификацию клиентов в сеансе защищенного канала посредством сертификатов с открытым ключом. Для использования защищенного канала и сертификата необходимо выполнение перечисленных ниже условий.

Протокол должен поддерживать сертификацию — то есть обработку соответствующих запросов и ответов — как на клиенте, так и на сервере. Клиент обязан уметь проверять сертификаты серверов, запрашивать сертификаты и позволять пользователям предоставлять сертификаты в ответ и запрос. Для этого нужно, чтобы клиент поддерживал хранение сертификатов и управление ими. Сервер должен уметь запрашивать сертификаты клиентов, проверять их связывать со средствами контроля доступа на сервере,Аутентификация с использованием сертификатов

При аутентификации средствами протокола SSL 3.0 сервер проверяет содержимое зашифрованного цифрового сертификата — удостоверения, предъявленного Web-обозревателем пользователя при регистрации. Пользователи получают эти цифровые удостоверения, или клиентские сертификаты, от сторонней организации, которой доверяют обе стороны. Такой документ обычно содержит идентификационную информацию пользователя и организации, выдавшей сертификат. Сертификаты обсуждаются в главе “Цифровые сертификаты”.

Чтобы все запросы клиен

тов обрабатывались как анонимные, снимите флажки Basic и Windows NT Challenge/Response и установите флажок Allow Anonymous. В чем разница между аутентификацией и шифрованием?

Цифровые сертификаты SSL

Аутентификация в SSL выполняется с использованием цифрового сертификата, который состоит из следующих полей:

Version — версия; Serial number — идентификатор сертификата; Signature algorithm ID — идентификатор алгоритма подписи; Issuer name — название организации, выдавшей сертификат; Validity period—срок действия; Subject user name — имя владельца; Subject public key information — информация об открытом ключе владельца; Issuer unique ID — уникальный идентификатор того, кто выдал сертификат; Subject unique identifier — уникальный идентификатор владельца; Extensions — расширения; Signature on the above fields — подпись для перечисленных выше полей.Далее вы узнаете о применении сертификатов SSL для аутентификации.

Дополнительная информация

Дополнительную информацию о средствах защиты Windows NT и их конфигурировании Вы найдете в комплекте документации Windows NT Resource Kit. Информацию о протоколе SSL см. на узле компании RSA Data Security Inc. по адресу http://www.rsa.com/ Компания VeriSign опубликовала полезный документ о сертификации Web-серверов Digital IDs for Servers: High-level Security at a Low Cost. Вы можете изучить его на Web-узле VeriSign по адресу

http://www.verisign.com/

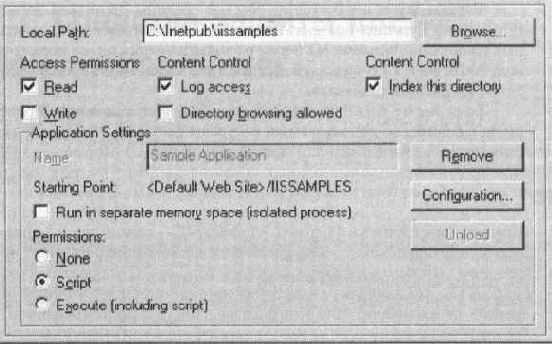

Иллюстрация 1

Установив флажки Write и Execute, Вы разрешите пользователям загружать программы на Ваш Web-сервер и выполнять их на нем. А значит, кто-то из посетителей может случайно или намеренно загрузить и запустить на Вашем сервере потенциально опасную программу. Чтобы предотвратить это, пользуйтесь разрешением Script, а не Execute, поскольку первое разрешает пользователю. Только запуск сценариев, выполняемых установленной на сервере системой выполнения сценариев, не позволяя (как это делает разрешение Execute) запускать любые другие исполняемые программы.

Иллюстрация 1

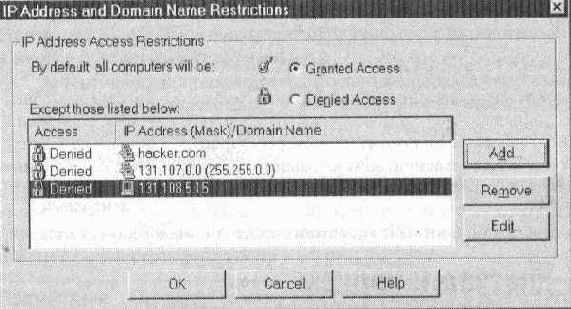

Иллюстрация 2

Ограничения на доступ по IP-адресам и именам доменов задаются при помощи административных средств Internet Information Server. Когда Вы конфигурируете параметры защиты конкретного Web-узла или папки, они автоматически распространяются на все содержимое — папки и файлы (если параметры защиты для последних не установлены ранее в индивидуальном порядке). Для папок и файлов, параметры защиты которых уже заданы. Вам будет предложено дать разрешение на замену уже установленных параметров. Такой механизм наследования параметров защиты характерен для всех методов обеспечения безопасности Internet Information Server.

Иллюстрация 2

Дополнительную информацию об SSL Вы найдете на Web-узле компании RSA Data Security, Inc. по адресу: http://www.rsa.com/.

Использование сертификата

Средствами программы Notepad (или другого текстового редактора) скопируйте и сохраните сертификат в текстовом файле. Присвойте файлу легко запоминаемое имя (например, Certif.txt) и с помощью утилиты Key Manager установите на сервере подписанный внешним сертифицирующим органом сертификат.

8 Установка сертификата

1. В меню Start выберите команды Programs, Windows NT 4.0 Option Pack, Microsoft Internet Information Server, Internet Service Manager.

2. В окне управляющей консоли Microsoft Management Console (MMC) появится интегрируемый модуль Internet Service Manager. На панели инструментов щелкните значок Key Manager. Появится диалоговое окно Key Manager.

3. В дереве Key Manager выберите ключ, который Вы хотите легализовать.

4. В меню Key выберите команду Install Key Certificate.

5. Следуйте инструкциям, появляющимся на экране.

Если Вы не зададите IP-адрес, один и тот же сертификат будет установлен на всех Ваших виртуальных серверах. Если на одном сервере развернуто несколько узлов Интернета, а Вы хотите установить сертификат только для одного из них, укажите IP-адрес соответствующего виртуального сервера. Установив сертификат, можно средствами Internet Service Manager (ISM) разрешить службам World Wide Web (WWW) применить SSL для любого виртуального каталога сервера Интернета. Для настройки защиты папок средствами SSL пользуйтесь вкладкой свойств Home Directory диалогового окна Web Site Properties Internet Service Manager.

Примечание

Конфиденциальную и общедоступную информацию следует хранить в разных каталогах сервера Интернета (например, C:\lnetpub\Wwwroot\-Secure-Content и C:\lnetpubWwwroot\Public-Content). Таким образом Вы избежите “ляпов”, когда в незащищенной папке сервера содержится папка, нуждающаяся в защите.Кроме того, рекомендуется переписать файл с ключом на дискету и по завершении установки удалить его с жесткого диска. Запишите пароль к файлу ключа и храните его в безопасном месте. Файл ключа и пароль понадобятся Вам, если потребуется заново установить сертификат.

Изучив материал этого занятия

Средства Windows NT позволяют защитить Ваш компьютер и его ресурсы с помощью учетных записей пользователей. Ограничивая полномочия этих записей, Вы можете управлять доступом ко всем ресурсам компьютера. Имя пользователя и пароль, применяемые для регистрации в Windows NT, полностью идентифицируют пользователя и определяют, какие операции он может выполнять на этом компьютере. Контроль пользовательских и административных учетных записей в сочетании со строгой учетной политикой является неотъемлемой частью стратегии обеспечения безопасности сервера.

Изучив материал этого занятия

Чтобы контролировать доступ по имени и паролю пользователя, необходимо использовать какой-нибудь метод аутентификации, например SSL, Private Communication Technology (РСТ) или Challenge/Response Windows NT.

Изучив материал этого занятия

В рамках Internet Information Server SSL функционирует между транспортным и прикладным уровнями модели OSI.

Протокол SSL обеспечивает аутентификацию сервера, шифрование информации и проверку целостности данных.

Аутентификация гарантирует, что данные передаются именно тому серверу, которому они адресованы, и что сервер обеспечивает защиту данных. Шифрование служит гарантией того, что данные не сможет прочесть никто, кроме сервера-адресата. Проверка целостности позволяет убедиться, что при передаче данные не были изменены.Для использования средств протокола SSL на клиенте или сервере необходим цифровой сертификат SSL.

Примечание

Основное различие между версиями 2.0 и 3.0 протокола SSL в том, что в версию SSL 3.0 включены средства поддержки клиентских сертификатов.Изучив материал этого занятия

.

Контроль доступа к папкам

Если Ваш узел не должен предоставлять доступ ко всей файловой системе любому желающему, сбросьте флажок Directory browsing allowed в окне свойств Ноmе Directory Вашего Web-узла.

Контроль доступа по IP-адресу

Возможности Internet Information Server позволяют сконфигурировать его так, чтобы разрешать или запрещать доступ к серверу клиентам с определенными IP-адресами. Например, запретив доступ к своему серверу для определенного IP-адреса, Вы можете оградить себя от конкретных пользователей или даже от целых сетей.

Лишите группу Everyone любых разрешений

еобходимые права соответствующим группам. Кроме того, рекомендуется удалить все разрешения на доступ к сетевым ресурсам, кроме необходимых. Предположим, Вы — новый администратор сети крупной компании. Исследуя свойства папки C:\lnetpub\Wwwroot, Вы обнаружили, что группа Everyone имеет права доступа NTFS Read и Write. Однако флажки Read, Write, Script и Execute окна свойств этой папки сброшены. Какие права доступа при этом реализованы?

Microsoft Certificate Server

Получив сертификат, подписанный внешней сертифицирующей организацией, Вы можете воспользоваться Microsoft Certificate Server для выдачи, обновления и отзыва сертификатов клиентов без помощи внешних сертификационных органов. Certificate Server позволяет администратору полностью контролировать политику использования сертификатов, а также формат и содержимое самих сертификатов.

Политика использования сертификатов по умолчанию разрешает автоматическую выдачу сертификатов доверенным пользователям, входящим во встроенные пользовательские группы Windows NT Administrators, Account Operators и Server Operators. Certificate Server поддерживает аутентификацию пользователей на основании учетной информации, предоставленной ими при регистрации в Windows NT. Тем самым расширяются базовые возможности аутентификации на базе сертификатов. Кроме того, средства регистрации событий Certificate Server позволяют отслеживать запросы сертификатов и подвергать их аудиту.

Certificate Server позволяет администратору выдавать, обновлять и отзывать сертификаты SSL. В отсутствие Certificate Server любому посетителю Вашего Web-узла придется регистрироваться в той же внешней сертифицирующей организации, где Вы получили сертификат для своего сервера. Благодаря Certificate Server процесс заметно упрощается.

1. Потенциальный пользователь обращается к Вашему (защищенному сертификатом) Web-узлу и заполняет форму запроса сертификата.

2. Модуль ввода Certificate Server (настраиваемый компонент Certificate Server) обрабатывает запрос, после чего Certificate Server выдает пользователю сертификат SSL и регистрирует информацию о пользователе и соответствующей стратегии зашиты в базе данных.

Когда пользователь попытается обратиться к Вашему Web-узлу, сервер Интернета выполнит аутентификацию по сертификату клиента и предоставит пользователю доступ в соответствии с предъявленным сертификатом. Если по какой-либо причине Вы или пользователь захотите аннулировать этот сертификат, Вы можете отозвать его у пользователя и запретить доступ.

Примечание

. Чтобы получить сертификат от сертифицирующей организации — например, компании VeriSign — свяжитесь с ней и выясните, как это сделать. Информацию о получении сертификата компании VeriSign Вы найдете на ее Web-узле по адресу http://www.verisign.com/Информацию о получении сертификата SSL для Internet Explorer Вы найдете по адресу http://www.microsoft. corn/security.

Ограничьте состав группы Administrators

что кто-то из них воспользуется легко подбираемым паролем и тем самым создаст брешь в защите всей системы. И, наконец, Вы можете переименовать встроенную учетную запись Administrator, что еще более затруднит взломщикам подбор ее пароля.

Основные методы парольной аутентификации

Существует несколько стандартных методов аутентификации, которые позволяют администратору Internet Information Server управлять доступом к серверу и файлам. Среди них анонимный доступ, базовая аутентификация, аутентификация по методу Challenge/Response Windows NT, а также цифровые сертификаты. В дополнение к ним Вы можете разработать собственные методы, написав соответствующий ISAPI-фильтр.

Вот краткая характеристика стандартных методов парольной аутентификации:

анонимный доступ — для него не требуется пароль; для регистрации пользователя используется специальная гостевая учетная запись (обычно IUSR _ имя _ компьютера); базовая (HTTP) — имя пользователя и пароль передаются от Web-обозревателя серверу в незашифрованном виде; Challenge/Response (Windows NT) — Web-обозреватель передает учетные данные серверу, предварительно шифруя их. Пароль никогда не передается по сети в открытом виде. Этот метод значительно безопаснее, чем базовая аутентификация HTTP, но в настоящее время его поддерживает только Internet Explorer 3.0 и более поздние его версии; Ftp — имя пользователя и пароль передаются подсети в открытом (незашифрованном) виде; нестандартная — аутентификацию удаленного пользователя выполняет ISAPI-фильтр. Дополнительную информацию об ISAPI-фильтрах Вы найдете в главе “Основы архитектуры IIS”. Примечание При использовании базовой аутентификации пароль передается по Интернету или интрасети в открытом виде. Так как пароль не зашифрован, его может легко перехватить любой имеющий доступ к сети, по которой передаются соответствующие пакеты. Поэтому компания Microsoft настоятельно рекомендует использовать только аутентификацию по методу Challenge/Response Windows NT.Откажитесь от аутентификации по

тной записи в домене компании. Вместо этого воспользуйтесь базовой аутентификацией — она обеспечит всем клиентам возможность доступа к узлу. Чтобы защитить конфиденциальную информацию о кредитных картах клиентов, установите поддержку SSL. Предположим, Вы — администратор ЛВС небольшой школы. Вы собираетесь создать Web-узел, установив Internet Information Server на разделе NTFS. Какую группу Windows NT Server следует при этом лишить прав доступа для обеспечения защиты узла?

Отмените базовую аутентификацию

дачу имени и пароля пользователя по сети в незащищенном виде. Порекомендуйте Вашему клиенту воспользоваться аутентификацией по методу Challenge/ Response Windows NT, который обеспечивает шифрование учетных данных при подключении к корпоративному Web-узлу через Интернет. Предположим, та же компания создала второй Web-узел, чтобы ее клиенты оплачивали свои заказы по Интернету с помощью кредитных карт. Компания наняла Вас в качестве консультанта по безопасности и этого Web-узла. В качестве меры обеспечения безопасности доступа к узлу используется аутентификация по методу Challenge/Response Windows NT, однако руководство компании тревожится, что никто не применяет новый способ оплаты. Какие изменения Вы можете порекомендовать компании? Какие средства защиты Вы предложите на Web-узле для клиентов?

Права доступа

NTFS предусматривает пять стандартных уровней прав доступа:

Full Control (полный контроль) — пользователи могут изменять, перемещать, удалять файлы и изменять права доступа к ним; No Access (нет доступа) — пользователи вообще не имеют доступа к файлам, даже если они обладают правом доступа к их родительской папке; Read (чтение) — пользователи могут просматривать файлы; Change (изменение)—пользователи могут просматривать и изменять файлы, включая операции удаления и создания файлов в папке; Special Access (специальный доступ) — доступ пользователя определяется индивидуальным набором разрешений.После того как Вы настроите права доступа NTFS, Вам придется задействовать на Web-сервере систему аутентификации, чтобы идентифицировать пользователей перед предоставлением им доступа к защищаемым файлам. Вы можете потребовать регистрацию по имени пользователя и паролю соответствующей учетной записи Windows NT.

Следует иметь в виду, что встроенная группа Everyone включает всех пользователей и все группы, в том числе учетную запись Internet Guest и группу Guests. По умолчанию группе Everyone предоставлен полный контроль над всеми файлами, созданными на диске NTFS. Если Вы начали конфигурировать сервер для работы в Интернете или интрасети, в интересах безопасности сервера следует отменить права доступа для пользователей группы Everyone ко всем ресурсам. В будущем Вы по мере необходимости сможете разрешить доступ отдельным учетным записям и группам. Кроме того, обязательно удалите все ненужные права доступа к совместно используемым сетевым ресурсам.

В случае если права доступа NTFS не совпадают с разрешениями Internet Information Server, будут использоваться те, которые накладывают более строгие ограничения. Чтобы лучше защитить сервер, Вам следует пересмотреть параметры защиты для всех папок Internet Information Server и корректно настроить их.

Прежде всего Для изучения занятий

1. Средства защиты Windows NT Server

(продолжительность занятия 25 минут)

Настройка учетных записей пользователей Разрешайте анонимный доступ только по учетной записи Internet Guest Требуйте имя и пароль пользователя Выбирайте сложные пароли Проводите строгую учетную стратегию Ограничьте состав группы Administrators Средства защиты NTFS Права доступа Разрешения Web-сервера на доступ к файлам и папкам Прочие меры защиты Windows NT РезюмеБезопасность — предмет постоянного беспокойства всех администраторов узлов Интернета. Internet Information Server предоставляет широкий спектр средств для обеспечения безопасности Web-узлов. Фундамент, на котором строится защита IIS — средства обеспечения безопасности Windows NT Server. На этом занятии Вы познакомитесь с возможностями Windows NT, которые позволят защитить Ваш узел Интернета.

Применение средств защиты Windows

Закрепление материала

Предположим, компания наняла Вас в качестве консультанта по обеспечению безопасности корпоративного Web-узла, работающего под управлением Internet Information Server. Некоторые сотрудники компании подключаются к корпоративному Web-узлу через Интернет, однако Вы обнаружили, что единственное используемое средство защиты узла — базовая аутентификация. Какие изменения Вы можете порекомендовать? Какие средства защиты доступа к корпоративному Web-узлу следует использовать этой компании?Применение средств защиты Windows

В этой главе

Эта глава посвящена защите Microsoft Internet Information Server 4.0 и потенциальным проблемам безопасности сервера. Здесь описаны средства обеспечения безопасности Microsoft Windows NT Server и Internet Information Server, которые Вы можете использовать для защиты своего сервера Интернета. Кроме того. Вы познакомитесь с процессом конфигурирования протокола Secure Sockets Layer (SSL) и узнаете, как получать цифровые сертификаты.

Приоритет

в этом случае за разрешениями Internet Information Server. В состав группы Everyone входят все учетные записи пользователей и групп, включая учетную запись Internet Guest и группу Guests. По умолчанию группе Everyone предоставляется полный контроль над всеми файлами на разделе NTFS. Если разрешения NTFS и Internet Information Server конфликтуют между собой, приоритет отдается более жестким. Предположим, Вы — Web-администратор компании, производящей банджо. Установив Internet Information Server, Вы хотите, чтобы все запросы клиентов обрабатывались как анонимные. Как следует настроить средства парольной аутентификации?

Прочие меры защиты Windows NT

Чтобы дополнительно усилить защиту, ограничьте число протоколов, используемых сетевыми адаптерами. Уменьшив число работающих служб. Вы снизите вероятность административных ошибок. Для отключения служб, которые не нужны на Вашем сервере Интернета, воспользуйтесь апплетом Services Панели управления.

Кроме того, вкладка Bindings апплета Network Панели управления позволяет отменить привязку ненужных служб или протоколов ко всем платам сетевых адаптеров, подключенным к Интернету. Например, если Вы используете службу Server для загрузки новых изображений и документов с компьютеров внутренней сети, но не хотите, чтобы удаленные пользователи могли напрямую обращаться к службе Server из Интернета, отмените ее привязку ко всем подключенным к Интернету сетевым адаптерам.

Вы вправе не только ограничить число применяемых платами сетевых адаптеров Протоколов, но и вообще отключить службу Server Windows NT, чтобы пользователи не смогли просматривать сетевые ресурсы на компьютере Internet Information Server. Отключив службу Server, Вы лишите пользователей возможности испытать Вашу систему на прочность.

Служба Server опирается на сетевые средства протокола Server Message Block (SMB), а не Hypertext Transport Protocol (HTTP). Отметим, что действие лицензионных требований Windows NT Server распространяется на все подключения по протоколу SMB. На HTTP-подключения действие лицензионных требований Windows NT Server не распространяется.

Если Вы не хотите отключать службу Server, тщательно проверьте права доступа к совместно используемым ресурсам системы. Рекомендуется также проверять права доступа к файлам всех общих папок.

Проводите строгую учетную стратегию

Утилита User Manager позволяет, кроме паролей, управлять и другими характеристиками учетных записей пользователей. Например, ее средствами Вы сумеете задать максимально допустимое число попыток регистрации с вводом неправильного пароля. Когда оно будет превышено, возможность регистрации по этой учетной записи блокируется. Также в Вашей воле задать срок действия паролей учетных записей, что заставит пользователей регулярно изменять свои пароли.

Продумав и реализовав строгую стратегию учетных записей и четко придерживаясь ее (особенно для учетных записей с административными полномочиями), Вы эффективно предотвратите попытки подобрать или угадать пароль

Разрешайте анонимный доступ только

Учетная запись Internet Guest создается при установке Microsoft Internet Information Server (IIS). По умолчанию все клиенты IIS регистрируются на сервере именно по ней. По этой учетной записи разрешена лишь локальная регистрация, и никакие” права не должны позволить хакеру повредить Ваш сервер или его файлы.

Примечание

При создании учетная запись Internet Guest добавляется в группу Guests, поэтому на нее распространяются все права, присвоенные этой группе. После установки IIS мы настоятельно рекомендуем проверить права группы Guests и убедиться, допустимы ли они для учетной записи Internet Guest.Если Вы разрешите удаленный доступ к серверу только по учетной записи Internet Guest, удаленным пользователям не придется вводить свое учетное имя и пароль, и их возможности будут ограничены правами учетной записи Internet Guest. Такой подход позволяет предотвратить доступ к конфиденциальной информации по подобранному или нелегально полученному паролю и тем самым позволяет лучше защитить систему.

Разрешения Web-сервера на доступ к файлам и папкам

Разрешения Web-сервера позволяют контролировать доступ пользователей к отдельным Web-узлам и работу с ними. Например, Вы можете запрещать или разрешать посетителям Вашего Web-узла просматривать определенные страницы, загружать информацию на сервер или запускать на узле сценарии. В отличие от прав доступа NTFS, права доступа Web-сервера распространяются на всех пользователей, обращающихся к Web-узлу. Это различие очень важно, так как права доступа NTFS применимы только лишь к отдельному пользователю или группе пользователей (то есть к зарегистрированным на сервере учетным записям Windows NT).

Например, запрет Web-сервера на чтение конкретного файла не позволит ни одному пользователю просматривать этот файл, независимо отправдоступа NTFS, предоставленных учетным записям пользователей. Если же Web-сервер дает разрешение на чтение файла, то пользователи смогут его просматривать, если им это позволяют права доступа NTFS.

Если же одновременно применяются и разрешения Web-сервера, и права доступа NTFS, то права, явно запрещающие доступ, будут иметь более высокий приоритет, чем разрешающие доступ.

Резюме

Средства безопасности Microsoft Windows NT - основа защиты Internet Information Server; они значительно уменьшают риск несанкционированного проникновения в систему. Учетные записи пользователей Windows NT и права доступа файловой системы NTFS предоставляют в распоряжение администратора широкий спектр инструментов, позволяющих обеспечить безопасность сервера Интернета. Вкачестве дополнительной меры защиты рекомендуется отключить ненужные службы и тщательно сконфигурировать остальные.

Резюме

Использование методов парольной аутентификации — первый шаг установления контроля за доступом к серверу Интернета. Выясните, какой из методов аутентификации больше подходит для Вашей организации. В качестве дополнительной меры защиты ограничьте доступ к узлу по IP-адресам, запрещая или разрешая доступ к Вашему серверу отдельным пользователям или даже целым сетям.

Резюме

Протокол SSL позволяет серверу и клиенту безопасно обмениваться конфиденциальными данными по Интернету. SSL обеспечивает защиту передаваемых данных с помощью аутентификации сервера, шифрования данных и проверки их целостности. Аутентификация в SSL основана на использовании цифровых сертификатов. Аутентификация с помощью сертификата клиента позволяет серверу идентифицировать и авторизовать индивидуальных пользователей.

Резюме

Для применения средств защиты SSL на Ваших компьютерах необходимы цифровые сертификаты. Вы можете получить их от внешних сертифицирующих органов — например, от компании VeriSign. Microsoft Certificate Server предоставляет администратору полный контроль над выдачей, обновлением и отзывом сертификатов SSL, избавляя от необходимости обращаться ко внешним организациям для сертификации клиентов Вашего узла.

Создание сеанса SSL

Сеанс SSL, шифрующий все данные, которыми обмениваются клиент и сервер создается таким образом.

Web-обозреватель устанавливает защищенное соединение с Web-сервером. Web-сервер передает обозревателю копию своего сертификата вместе со своим открытым ключом. Сертификат сервера позволяет обозревателю убедиться в подлинности сервера и целостности содержимого узла. Web-обозреватель и сервер начинают обмениваться информацией; при это определяется длина ключа шифрования, используемого для защиты передаваемой информации (обычно 40 или 128 бит). Действующие в настоящее время ограничения на экспорт технологий шифрования, наложенные правительством США, допускают использование более надежного 128-битноп шифрования только в США и Канаде. Web-обозреватель генерирует ключ сеанса и шифрует его открытым ключом сервера. Затем обозреватель передает зашифрованный ключ сеанс, Web-серверу. Используя свой личный ключ, сервер дешифрует ключ сеанса и создает защищенный канал. Web-сервер и обозреватель используют ключ сеанса для шифрования и рас шифровки передаваемых данных.Средства защиты NTFS

На всех дисках, доступных пользователям Интернета или интрасети, рекомендуется установить файловую систему Windows NT (NT File System, NTFS). Системный диск (содержащий папку System32) ни в коем случае не должен быть доступен из Интернета.

NTFS обеспечивает защиту файлов и контроль доступа к ним и позволяет ограничить доступ конкретных лиц и служб к отдельным областям файловой системы. В частности, ко всем файлам, используемым службами Интернета, рекомендуется применять списки контроля доступа (Access Control List, ACL).

Файловая система NTFS предоставляет полный контроль над доступом к файлам и каталогам: Вы перечисляете пользователей и группы, которым разрешен доступ, а также указываете тип разрешенного им доступа. Например, некоторым пользователям какая-либо папка может быть доступна только для чтения, в то время как другим — и для чтения, и для записи. Каждой учетной записи (в том числе и записи Internet Guest) Вы можете запретить или разрешить доступ к определенным файлам и каталогам.

Требуйте имя и пароль пользователя

При базовой аутентификации и аутентификации по схеме Challenge/Response Windows NT пользователю не разрешается доступ до тех пор, пока он не введет имя допустимой учетной записи и пароль. Аутентификация Windows NT, которую поддерживает Microsoft Internet Explorer, шифрует имя пользователя и пароль, обеспечивая их безопасную передачу по Интернету. При базовой аутентификации имя пользователя и пароль Windows NT передаются по общедоступным сетям незашифрованными.

Предупреждение

Базовая аутентификация не шифрует имя и пароль пользователя перед передачей. Шифрование — это процесс намеренного сокрытия информации от всех, кроме адресата сообщения.Данные для базовой аутентификации лишь преобразуются по схеме uuencode (для передачи в виде 7-битного текста), так что их легко декодирует любой, кто имеет доступ к Вашей сети или даже лишь к сегменту Интернета, через который проходят Ваши пакеты. Поэтому для парольной аутентификации компания Microsoft рекомендует применять только метод Challenge/Response Windows NT. Различные схемы парольной аутентификации, которые поддерживает Internet Information Server, обсуждаются далее в этой главе.

Упражнение

В этом упражнении Вы с помощью утилиты Key Manager создадите пару ключей, необходимых для получения сертификата.

Примечание

. Если Вы планируете использовать ключи, созданные во время выполнения этого упражнения, Вам придется связаться со своей сертифицирующей организацией. SSL работает только с ключами, полученными от такой организации. Это упражнение, где применяется утилита Keygen.exe, — часть процесса получения цифрового сертификата SSL, который понадобится Вам в упражнении главы “Цифровые сертификаты”.

8 Создание папки для хранения полученных ключей

С помощью Проводника Windows NT создайте папку C:\Cert.

Внешние сертифицирующие организации

Чтобы получить цифровой сертификат от внешней сертифицирующей организации, сначала придется создать пару ключей для Вашей системы с помощью утилиты Key Manager (Keygen.exe); эта процедура описана ниже. Затем полученный файл запроса сертификата следует отправить по электронной почте сертифицирующей организации. Она зарегистрирует Вас и вышлет Вам подтверждение Вашего цифрового сертификата.

До тех пор пока Вы не отправите запрос сертификата и не получите подтверждения, Вы не можете пользоваться парой ключей, находящихся на Вашем сервере. Зарегистрировавшись в сертифицирующей организации. Вы сможете задействовать средства аутентификации SSL на основе сертификатов клиентов для более надежной защиты Вашего Web-узла.

Выбирайте сложные пароли

Самый легкий способ нелегально проникнуть в систему — по украденному или подобранному паролю. Убедитесь, что пароли всех пользователей системы (особенно обладающих административными полномочиями) трудно подобрать; настоятельно рекомендуем применять длинные пароли (не короче восьми символов), состоящие из цифр и букв в верхнем и нижнем регистрах. Кроме того, проводите строгую учетную стратегию. Для создания паролей служат утилиты User Manager и User Manager for Domains.

Закрепление материала

Приведенные ниже вопросы помогут Вам лучше усвоить основные темы данной главы. Если Вы не сумеете ответить на вопрос, повторите материал соответствующего занятия. Правильные ответы приведены в части “Вопросы и ответы”, в конце книги.

1. Предположим, компания наняла Вас в качестве консультанта по обеспечению безопасности корпоративного Web-узла, работающего под управлением Internet Information Server. Некоторые сотрудники компании подключаются к корпоративному Web-узлу через Интернет, однако Вы обнаружили, что единственное используемое средство защиты узла — базовая аутентификация. Какие изменения Вы можете порекомендовать? Какие средства защиты доступа к корпоративному Web-узлу следует использовать этой компании?

2. Предположим, та же компания создала второй Web-узел, чтобы ее клиенты оплачивали свои заказы по Интернету с помощью кредитных карт. Компания наняла Вас в качестве консультанта по безопасности и этого Web-узла. В качестве меры обеспечения безопасности доступа к узлу используется аутентификация по методу Challenge/Response Windows NT, однако руководство компании тревожит, что никто не применяет новый способ оплаты. Какие изменения Вы можете порекомендовать компании? Какие средства защиты Вы предложите на Web-узле для клиентов?

3. Предположим, Вы — администратор ЛВС небольшой школы. Вы собираетесь создать Web-узел, установив Internet Information Server на разделе NTFS. Какую группу Windows NT Server следует при этом лишить прав доступа для обеспечения защиты узла?

4. Предположим, Вы — новый администратор сети крупной компании. Исследуя свойства папки C:\lnetpub\Wwwroot, Вы обнаружили, что группа Everyone имеет права доступа NTFS Read и Write. Однако флажки Read, Write, Script и Execute окна свойств этой папки сброшены. Какие права доступа при; этом реализованы?

5. Предположим, Вы — Web-администратор компании, производящей банджо. Установив Internet Information Server, Вы хотите, чтобы все запросы клиентов ; обрабатывались как анонимные. Как следует настроить средства парольной аутентификации?

6. В чем разница между аутентификацией и шифрованием?

7. Почему для защиты соединений средствами SSL необходим цифровой сертификат?

Занятие

2. Средства защиты Internet Information Server (продолжительность занятия 15 минут)

Контроль доступа по имени пользователя Аутентификация Основные методы парольной аутентификации Аутентификация с использованием сертификатов Контроль доступа к папкам Контроль доступа по IP-адресу Резюме Кроме средств обеспечения безопасности Windows NT, Internet Information Server предоставляет администратору целый ряд дополнительных способов для защиты узла Интернета. На этом занятии описаны встроенные средства защиты Internet Information Server.

Занятие

3. Secure Sockets Layer 3.0 (продолжительность занятия 20 минут)

Архитектура SSL Цифровые сертификаты SSL Аутентификация по сертификатам клиентов Создание сеанса SSL Резюме Internet Information Server позволяет пользователям подключаться по защищенному коммуникационному каналу благодаря поддержке протокола Secure Sockets Layer (SSL) и шифрования по алгоритму компании RSA Data Security как на сервере, так и на клиенте. На этом занятии описан уровень протокола SSL.

Занятие

4. Настройка SSL (продолжительность занятия 25 минут)

Внешние сертифицирующие организации Упражнение Использование сертификата Microsoft Certificate Server Резюме Закрепление материала Дополнительная информация Для того чтобы пользоваться SSL, Вам потребуются соответствующие сертификаты и ключи. На этом занятии Вы узнаете, как получить сертификаты и ключи и как после этого настроить поддержку SSL в Internet Information Server. Сертификаты, созданные на этом занятии, потребуются Вам для выполнения упражнений главы “Цифровые сертификаты”.

8 Открытие страницы обслуживания

.

11. Нажмите OK. Появится диалоговое окно Server Bindings.

12. Нажмите OK. Обратите внимание на информацию о статусе сертификата в правой панели Key Manager (сертификат должен иметь статус Complete and Usable).

13. Закройте Key Manager. Появится диалоговое окно с просьбой подтвердить внесенные изменения.

14. Нажмите Yes.

15. Нажмите OK, чтобы закрыть окно Secure Communications.

16. Нажмите OK, чтобы закрыть диалоговое окно Default Web Site Properties.

В следующей части упражнения Вы включите режим установления защищенных соединений.

8 Включение режима установления защищенных соединений

1. В окне Microsoft Management Console щелкните правой кнопкой узел Default Web Site.

2. В контекстном меню выберите команду Properties.

3. Откройте вкладку Directory Security.

4. В разделе Secure Communications нажмите Edit.

5. Установите флажок Require secure channel when accessing this resource.

6. Нажмите OK.

7. Еще раз нажмите ОК. Появится диалоговое окно Inheritance Overrides.

8. Нажмите ОК.

Теперь Вы проверите применение сертификата при создании защищенного соединения (для этого префикс http:// указателя ресурса нужно заменить на https://. Сначала Вы убедитесь, что Ваш сертификат еще не активизирован, а затем перезагрузите компьютер и установите защищенное соединение.

8 Открытие и проверка сертификата с помощью обозревателя

1. Запустите Internet Explorer.

2. В поле Address введите адрес http://locauost/certsrv/. Вы должны получить сообщение об ошибке.

3. В поле Address введите адрес https://localhost/ccrtsrv/. Вы получите сообщение об ошибке, информирующее, что для доступа к этой странице необходимо защищенное соединение.

4. Нажмите No.

5. Закройте Internet Explorer.

6. Перезагрузите компьютер.

Теперь Вы установите сертификат с сервера.

8 Отмена режима установки защищенного соединения

1. В окне Microsoft Management Console щелкните правой кнопкой узел Default Web Site.

2. В контекстном меню выберите команду Properties.

3. Откройте вкладку Directory Security.

4. В разделе Secure Communications нажмите Edit.

5. Сбросьте флажок Require secure channel when accessing tins resource.

6. Нажмите OK.

7. Еще раз нажмите ОК. Появится диалоговое окно Inheritance Overrides.

8. Нажмите ОК.

9. Закройте Internet Service Manager.

10. Перезагрузите компьютер.

8 Запрос сертификата клиента

1. Запустите Internet Explorer.

2. В поле Address введите адрес http://localhost/certsrv/.

3. Щелкните ссылку Certificate Enrollment Tools.

4. Щелкните ссылку Request a Client Authentication Certificate.

5. Заполните форму Certificate Enrollment Form.

6. Щелкните кнопку Submit Request. Если появится предупреждение системы защиты, нажмите кнопку Yes. Появится страница загрузки сертификата.

7. Нажмите Download.

8. Появится диалоговое окно Root Certificate Store.

9. Нажмите Yes.

10. Нажмите ОК. Закройте Internet Explorer.

8 Повторная активизация защищенного канала связи

1. В окне Microsoft Management Console щелкните правой кнопкой узел Default Web Site.

2. В контекстном меню выберите команду Properties.

3. Откройте вкладку Directory Security.

4. В разделе Secure Communications нажмите Edit.

5. Установите флажок Require secure channel when accessing this resource.

6. Нажмите OK.

7. Еще раз нажмите ОК.

8. Если появится диалоговое окно Inheritance Overrides, нажмите кнопку ОК.

8 Открытие и проверка сертификата с помощью обозревателя

1. Запустите Internet Explorer. В поле Address введите адрес http://localhost/certsrv/. Вы должны получить следующее сообщение об ошибке: 403.4 Forbidden: SSL required.

3. В поле Address введите адрес https://localhost/certsrv/. Так как Вы установили сертификат, процедура завершится успешно и Вы увидите страницу Microsoft Certificate Server.

Администрирование очереди сервера сертификатов

Утилита Certificate Administration Queue Utility создает Web-страницы, позволяющие администратору управлять запросами, находящимися в очереди сервера. При запуске этой утилиты обозреватель открывает Web-страницу Certificate Server Queue Administration. По умолчанию она содержит список запросов, находящихся в очереди сервера. Каждая строка представляет одну запись базы данных запросов; порядок строк соответствует порядку поступления запросов.

Ссылка Form View на Web-странице Certificate Server Queue Administration предназначена для просмотра данных выбранного запроса. Кроме того, можно щелкнуть ссылку на запрос в крайнем левом столбце списка или дважды щелкнуть строку с информацией о запросе. Web-страница отобразит данные выбранного запроса в виде формы.

Ссылка Filter на Web-странице Certificate Server Queue Administration Form Viewer позволяет ввести критерий для отбора запросов. Щелкните ссылку Apply, чтобы применить созданный критерий отбора, после чего, щелкнув ссылку List View, Вы вернетесь на Web-страницу Certificate Server Queue Administration и увидите список запросов, отвечающих заданному критерию.

Администрирование журнала сервера сертификатов

Утилита Certificate Administration Log Utility создает Web-страницы) позволяющие администратору управлять сертификатами и списками отзыва в журнале сервера. При запуске этой утилиты обозреватель открывает страницу администрирования журнала (Certificate Log Administration). По умолчанию на странице отображается начало списка сертификатов, хранящихся в журнале сервера. Каждая строка представляет собой одну запись базы данных; порядок строк соответствует порядку создания сертификатов.

Ссылка Form View на Web-странице Certificate Log Administration предназначена для просмотра выбранного сертификата. Другой способ — щелкнуть ссылку на сертификат в крайнем левом столбце списка или дважды щелкнуть строку сертификата.

Ссылка Filter на Web-странице Certificate Form Viewer позволяет ввести критерий для отбора сертификатов. Щелкните ссылку Apply, чтобы применить созданный критерий отбора, после чего, щелкнув ссылку List View, Вы получите список сертификатов, отвечающих заданному критерию.

8 Отзыв сертификата

1. Запустите утилиту Certificate Administration Log Utility со страницы http://имя_компьюmepa/certsrv Обозреватель откроет окно со списком сертификатов из журнала сервера.

2. Если нужный сертификат присутствует на текущей странице, выберите его. Если же сертификата на данной странице нет, щелкайте ссылку до тех пор, пока не появится страница с нужным сертификатом. Сертификат отображается с помощью формы.

3. Щелкните Revoke Certificate, чтобы отозвать сертификат, после чего щелкните Requery. В столбце RevokedWhen для данного сертификата будет указано время отзыва.

Примечание

Certificate Server включает Web-адрес списка отозванных сертификатов в любой создаваемый сертификат. Приложение, проверяющее сертификат, должно самостоятельно обратиться к списку отзыва и выяснить, не отозван ли он.Асимметричное шифрование

Асимметричное шифрование базируется на применении двух разных ключей: открытого (public key) и личного (private key). Последний хранится у владельца пары ключей, а первый рассылается всем, кому это необходимо (как правило, с помощью цифрового сертификата). На приведенном ниже рисунке видно, что один из ключей применяется для шифрования сообщения, а второй — для его расшифровки

База данных сервера

Certificate Server ведет базу данных, в которой регистрируется статус запросов и учитываются все выданные и отозванные сертификаты. База данных состоит из двух частей: журнала сервера и очереди сервера.

Журнал сервера хранит все сертификаты, выданные сервером, и списки отозванных сертификатов. Это позволяет администратору отслеживать и подвергать аудиту деятельность сервера, а также архивировать эти сведения. Кроме того, ядро сервера хранит в журнале информацию о запланированных отзывах сертификатов перед ее публикацией в списках отзыва и все запросы сертификатов за заданный администратором период времени — они полезны в случае возникновения каких-либо проблем с выдачей сертификата. Для администрирования журнала сервера предназначена утилита Certificate Administration Log Utility, которая подробно описана на следующем занятии. Очередь сервера содержит информацию о состоянии запроса на всех стадиях его обработки сервером (поступление, выбор данных, авторизация, подпись; и выдача сертификата). Для администрирования очереди сервера предназначена утилита Certificate Administration Queue Utility — она подробно описана в следующем занятии.Брокер

Брокер

— это компонент архитектуры, который получает от клиентов запросы на новые сертификаты и передает их ядру сервера. Брокер состоит из двух частей: приложения-посредника, действующего от имени клиента, и клиентского интерфейса Certificate Server, который обеспечивает связь между приложением-посредником и ядром сервера.Архитектура брокера открыта, что позволяет создавать брокеры для обработки запросов сертификатов от клиентов различных типов, на базе различим транспортов и для реализации различных стратегий. В частности, Internet Information Server 4.0 — это брокер, предоставляющий своим клиентам услуги по протоколу HTTP. Брокер способен также отслеживать состояние сделанного запроса и получать конфигурационную информацию Certificate Server.

Certificate Server

Архитектура Microsoft Certificate Server состоит из ядра сервера, обрабатывающего запросы сертификатов, и Модулей, связывающихся с этим ядром для выполнения своих задач.

Цифровые подписи и цифровые конверты

Цифровые подписи (digital signatures) и цифровые конверты (digital envelopes) создаются с использованием двух похожих процессов, однако первый подразумевает применение личного ключа отправителя, в то время как второй — открытого ключа получателя.

Цифровые сертификаты

Закрепление материала

1. Чем цифровая подпись отличается от цифрового конверта?

Цифровые подписи предназначены для подтверждения авторства сообщений. Отправитель средствами своего личного ключа создает цифровую подпись, прилагаемую к сообщению. Получив сообщение, адресат с помощью открытого ключа отправителя проверяет подлинность подписи. Поскольку для такой проверки необходим открытый ключ отправителя, цифровая подпись служит доказательством подлинности авторства сообщения. Цифровые конверты, напротив, применяют для отправки конфиденциальных сообщений, которые способен расшифровать только определенный получатель. Чтобы создать цифровой конверт, отправитель шифрует сообщение посредством открытого ключа получателя. Расшифровать его можно только личным ключом получателя, поэтому прочитать его сумеет только он.

2. Какую роль играют цифровые сертификаты при создании защищенного и конфиденциального канала связи в Интернете? Что побуждает организации выпускать собственные сертификаты, не прибегая к услугам независимых сертифицирующих органов?

Цифровой сертификат позволяет убедиться в подлинности клиента, обозревателя или сервера, В некоторых случаях предпочтительнее выпускать свои сертификаты, не обращаясь к внешним сертифицирующим органам. Таким образом организация сможет управлять всеми процессами, связанными с выпуском, сопровождением и отзывом сертификатов, а также форматом и содержимым самих сертификатов.

3. Каковы различия между очередью сервера и журналом сервера? Чем можно воспользоваться для отзыва сертификата?

В очереди сервера хранятся копии всех поступивших запросов сертификатов, а также информация о состоянии запроса на всех стадиях его обработки сервером (поступление, выбор данных, авторизация, подпись и выдача сертификата). Журнал сервера хранит копии всех сертификатов, созданных сервером, и списки отозванных сертификатов. Для отзыва сертификата достаточно найти его в журнале сервера и щелкнуть кнопку Revoke Certificate.

Цифровые сертификаты

В этой главе

Эта глава посвящена цифровым сертификатам и средствам защиты данных. Вы узнаете, как обеспечить защиту Вашей сети с помощью Microsoft Certificate Server. Эта глава также познакомит Вас с протоколами аутентификации и шифрования, которые поддерживает Microsoft Internet Information (IIS) Server 4.0.

Цифровые сертификаты

Такие способы, как цифровые подписи и конверты, предполагают, что подлинность владельца открытого ключа, использованного для шифрования или дешифрования сообщения, не вызывает сомнений.

Гарантией подлинности владельцев открытых ключей служат цифровые сертификаты Microsoft Certificate Server — надежное средство для обмена открытыми ключами по незащищенным сетям.

Цифровой сертификат (digital certificate) — это совокупность данных, полностью идентифицирующих объект или субъект. Сертифицирующий орган (Certificate Authority, СА) выдает его только после того, как удостоверится, что объект или субъект является именно тем, за кого себя выдает. В состав сертификата входа открытый криптографический ключ, присвоенный владельцу сертификата. Когда отправитель сообщения подписывает его средствами своего личного ключа, получатель сообщения может использовать открытый ключ отправителя (полученный из сертификата, присланного с сообщением, или уже имеющийся в службе каталогов получателя) для проверки аутентичности отправителя.

Дополнительная информация

Дополнительную информацию о протоколе SSL Вы найдете на узле компании RSA Data Security, Inc. по адресу

http://www.rsa.com/

Информация о SET см. на Web-узле Microsoft Secure Technologies по адресу

http:// www.microsoft.com/

Информацию о сертификатах VeriSign Вы найдете по адресу

http://www.verisign.com/

Иллюстрация 2

Цифровые конверты применяют для отправки конфиденциальных сообщений, которые может расшифровать только определенный получатель. Чтобы создать цифровой конверт, отправитель шифрует сообщение посредством открытого ключа получателя. Такое сообщение можно расшифровать только с помощью личного ключа получателя, поэтому прочитать его сумеет только адресат.

Иллюстрация 2

поступление запроса сертификата — подается клиентом приложению-посреднику, которое форматирует запрос с учетом требований стандарта PKCS# 10 и передает ядру сервера; принятие запроса — ядро сервера передает запрос модулю стратегии, который, проанализировав свойства запроса, решает вопрос о его правомочности , и в случае положительного результата устанавливает дополнительные свойства сертификата. формирование сертификата — если запрос принят, ядро сервера формирует окончательный сертификат; выдача сертификата — ядро сервера сохраняет сформированный сертификат в хранилище и уведомляет приложение-посредник о статусе запроса; кроме того, ядро сообщает о выдаче сертификата все зарегистрированные выходные модули. Это позволяет выходному модулю выполнить дальнейшие операции — например, разместить сертификат в службе каталогов. Тем временем брокер получает выданный сертификат из хранилища и передает его клиенту.

Изучив материал этого занятия

Криптография

— это совокупность методов шифрования данных и сообщений для их защиты при хранении и передаче. Этот способ обеспечивает защиту соединений даже в незащищенной среде (например, при передаче информации по Интернету). Средства криптографии также позволяют зашифровывать файлы конфиденциальной информации на компьютере, чтобы взломщик не мог прочитать их содержимое.Для того чтобы программные приложения пользовались всеми постоянно усложняющимися и расширяющимися возможностями криптографических технологий, им необходим интерфейс прикладного программирования, обеспечивающий доступ к средствам защиты и шифрования.

Microsoft Cryptographic API (CryptoAPI) — 32-битный интерфейс прикладного программирования для Microsoft Windows, реализующий множество функций защиты информации. Поддержка CryptoAPI — составная часть Microsoft Windows NT Server, и, следовательно, эти средства доступны Internet Information Server. Если Вы разрабатываете Windows-приложения для коллективной работы группы пользователей, Интернет-приложения или настольные приложения, требующие защиты, этот API идеально подойдет для Ваших нужд.

CryptoAPI находит применение в различных областях, включая:

средства проведения конференций в реальном времени; средства передачи информации в глобальных сетях: системы авторизации потребителей; банковские приложения, в том числе использующие технологии смарт-карт; утилиты шифрования и дешифрования файлов; приложения электронной почты; приложения коллективной работы.CryptoAPI построен по модульному принципу. Все криптографические операции выполняют заменяемые компоненты — так называемые поставщики криптографических услуг (Cryptographic Service Providers, CSPs). Ядром каждого CSP служит определенный криптографический алгоритм. CSP не зависит от использующего его приложения; таким образом, приложение способно работать с множеством различных CSP. Это позволяет Вам, не изменяя приложение, выбрать поставщика криптографических услуг, который обеспечит необходимый уровень защиты.

Изучив материал этого занятия

Microsoft Certificate Server разработан для Web-приложений, требующих применения аутентификации и защищенных соединений на основе протокола Secure Sockets Layer (SSL). Он также поддерживает и другие приложения, работающие с сертификатами: защищенную электронную почту (например, средства протокола Secure/Multipurpose Internet Mail Extensions, S/MIME), защищенные системы платежей (например, технология Secure Electronic Transaction, SET) и цифровые подписи (например, Microsoft Authenticode). В случае применения SSL организация вправе использовать сервер сертификатов для выдачи сертификатов клиента и сервера в стандартном формате Х.509 3.0. Сертификатами может ведать как один сервер, так и целая их иерархия.

Обычно Microsoft Certificate Server принимает запрос на сертификат стандартного формата криптографии с открытым ключом (Public-Key Cryptography Standards, PKCS) #10, проверяет данные этого запроса и выдаете соответствующий сертификат (или набора сертификатов) стандарта Х.509 в формате PKCS #7. Если пользователь хочет получить сертификат для Web-обозревателя, ему достаточно посетить Web-узел и зарегистрироваться: пользователь заполняет HTML-форму идентификационной информацией (включая его имя, почтовый и электронный адрес), после чего генерируется пара ключей и отмытый ключ пересылается сертифицирующему органу в формате PKCS #10. Если вся идентификационная информация удовлетворяет критериям сертифицирующей организации, Certificate Server создает сертификат и пересылает его обозревателю пользователя.

Изучив материал этого занятия

Certificate Server выдает цифровые сертификаты, обеспечивающие аутентификацию сервера и клиента по протоколу SSL. Процесс получения цифрового сертификата называется оформлением. Он начинается с запроса клиента и заканчивается установкой выданного сертификата в клиентском приложении. В состав Certificate Server входит элемент управления HTML, реализующий формы оформления сертификата. Он упрощает решение следующих задач:

установку сертификатов СА; оформление сертификатов Web-сервера; оформление клиентских сертификатов с помощью Microsoft Internet Explorer версии 3.0; оформление клиентских сертификатов средствами Netscape Navigator 3.0.Доступ к элементу управления и его формам Вы можете получить через Web-страницу Certificate Server Administration Tools— http://имя_компьюmepa/certsrv/.

Ядро сервера

Ядро сервера

— основной компонент Certificate Server. Оно выполняет роль диспетчера в отношении всех запросов, поступающих от входных модулей, управляя потоком информации между компонентами в процессе обработки запроса и формирования сертификата. На каждой стадии обработки ядро сервера, взаимодействуя с различными модулями, обеспечивает выполнение действий, необходимых на данной стадии обработки запроса.Модуль стратегии

Модуль стратегии содержит набор правил, определяющих ход выдачи, обновления и отзыва сертификатов. Все запросы, полученные ядром сервера, сначала передаются модулю стратегии для проверки их правомочности. Кроме того, модуль стратегии выделяет из запроса дополнительную информацию и устанавливает соответствующие свойства сертификата.

Независимость от стратегий

Сертификаты выдаются на основе стратегии, определяющей критерии, которым должен соответствовать проситель. Например, для предоставления коммерческих сертификатов иногда требуется личное присутствие соискателя сертификата, необходимое как гарантия его подлинности. В ином же случае позволено выдавать сертификат на основании запроса по электронной почте. Агентство, эмитирующее кредитные карты, иногда предпочитает свериться с базой данных и переговорить по телефону с соискателем прежде, чем выдать ему карту.

Стратегии реализуются модулями, которые разрабатываются на языках Java Microsoft Visual Basic или Microsoft C/C++. Функции Certificate Server отделены от любых изменений в стратегии, вносимых сертифицирующей организацией, что позволяет локализовать коррективы в коде модуля стратегии сервера.

Независимость от транспорта

Сертификаты можно запрашивать и пересылать любым способом. Certificate Server принимает запросы от соискателей и рассылает им сертификаты с помощью HTTP, RPC, файлов на диске и. иными способами.

Транспорты поддерживаются промежуточными приложениями и динамически подключаемыми библиотеками выходных модулей (exit module DLL), обычно написанными на языках С/С++. Промежуточные приложения и модули изолируют функции Certificate Server от деталей реализации конкретного транспорта.

Обработчики расширений

В тандеме с модулем стратегии они отвечают за создание специализированных расширений сертификатов. Каждый обработчик расширений выступает в роли шаблона для расширений, которые должны присутствовать в сертификате. Модуль стратегии загружает соответствующий обработчик расширений, когда в этом возникает необходимость.

Обработка запроса сертификата

Certificate Server предоставляет средства для обработки запросов на сертификаты и. для выдачи цифровых сертификатов.

Оформление сертификата клиента

В состав Certificate Server включены средства поддержки оформления клиентских сертификатов с помощью Internet Explorer 3.0 (и более поздних версий), а также Netscape Navigator 3.0. Чтобы получить сертификат клиента с помощью обозревателя, откройте страницу аутентификации клиента и введите идентифицирующую Вас информацию. Создав сертификат. Certificate Server перешлет его обозревателю, который установит сертификат на Вашем компьютере.

Оформление сертификата Web-сервера

Страница оформления сертификатов Web-сервера позволяет отправить серверу сертификатов запрос средствами Web-интерфейса. Чтобы сделать это, откройте файл запроса сертификата формата PKCS #10 в редакторе Notepad и через буфер обмена скопируйте его содержимое в текстовое поле Web-страницы оформления запроса (файл запроса сертификата создает утилита Key Manager.) Certificate Server создаст сертификат и вышлет его обозревателю, который сохранит его в виде файла. После этого администратор Internet Information Server может запустить утилиту Key Manager и установить полученный сертификат.

Прежде всего Для изучения занятий

; усвоить концепции, изложенные в главе “Применение средств защиты Windows NT и Internet Information Server”; создать ключ сертификата с помощью утилиты Key Manager в соответствии с инструкциями главы “Применение средств защиты Windows NT и Internet Information Server”.

Распространение и установка СА-сертификатов

В отличие от сертификатов серверов и клиентов, СА-сертификаты не запрашиваются и не выдаются. Сертификаты сервера и клиента уникальны для каждого, кто их запрашивает, и поэтому их не предоставляют в совместное использование. Их генерируют и выдают сертифицирующие органы на основании запроса. В отличие от них, для СА-сертификата не требуется выдача по запросу — он создается один раз и становится доступным всем серверам и клиентам, которые требуют его наличия.

Чаще всего сертификаты СА распространяют, размещая в известных и доступных местах.

Резюме

Если работники Вашей организации обмениваются информацией по незащищенным сетям (например, по Интернету), для аутентификации и защиты данных Вам понадобятся средства шифрования и дешифрования. На этом занятии описаны основные составляющие этого процесса. Цифровые сертификаты помогают установить подлинность корреспондента и предоставляют информацию, необходимую для обеспечения конфиденциальности соединения. Цифровые подписи служат для подтверждения авторства, а цифровые конверты — для пересылки конфиденциальных сообщений, которые сможет прочитать только адресат. Открытые и личные ключи предназначены для шифрования и дешифрования сообщений; ограничение доступа к этим ключам — гарантия конфиденциальности.

Резюме

Microsoft Certificate Server позволяет управлять использованием сертификатов в Вашей организации, не прибегая к услугам внешних сертифицирующих органов. Certificate Server полностью использует преимущества встроенных средств обеспечения надежности и защиты ОС Windows NT Server, гарантируя невозможность несанкционированного доступа к информации о личных ключах. Certificate Server может хранить сертификаты в любой базе данных или службе каталогов, поддерживаемой соответствующим выходным модулем. Функции Microsoft Certificate Server отделены от стратегий и совместимы с любым транспортным механизмом.

Резюме

Microsoft Certificate Server функционирует как служба Windows NT и по умолчанию запускается автоматически при старте операционной системы. Microsoft Certificate Server выдает цифровые сертификаты, которые обеспечивают аутентификацию клиентов и серверов по протоколу SSL. Процесс выдачи сертификата начинается с отправки клиентом соответствующего запроса и заканчивается установкой выданного сертификата в приложении клиента. Очередь и журнал сервера составляют базу данных сервера Сеrtificatе Server. Очередь сервера содержит сведения обо всех полученных запросах сертификатов, а в журнале хранятся копии всех выданных сертификатов. Для просмотра и управления базой данных сервера служат утилиты Certificate Administration Log Utility и Certificate Administration Queue Utility.

СА-сертификаты

Помимо клиентских и серверных сертификатов. Certificate Server может выдавать сертификаты, идентифицирующие сертифицирующие органы (СА).

СА-сертификат содержит открытый ключ, используемый для проверки цифровых подписей. Он идентифицирует сертифицирующий орган, выдавший сертификаты, серверам и клиентам, требующим такой проверки. Средствами СА-сертификата клиент может проверить правомочность сертификата, предъявленного сервером, и наоборот.

Головной сертифицирующий орган сам подписывает свои СА-сертификаты и удостоверяет правомочность сертификатов младших органов.

Сертификаты в корпоративных интрасетях

Certificate Server применяется и для аутентификации пользователей корпоративной интрасети; в результате они смогут подключаться к корпоративным узлам по Интернету, не опасаясь утечки информации. Ниже приведены примеры таких ситуаций.

Офисы подразделений — в этом случае применение сертификатов позволяет рассматривать Интернет в качестве глобальной корпоративной сети или дополнения к ней. Отношения поставщик/производитель — применение сертификатов позволяет предоставить доступ к интрасети группам пользователей организаций-партнеров.Сертифицирующая организация использует специальные стратегии для каждого конкретного случая, в том числе для:

удаленных вызовов аутентифицированных процедур для создания запросов: на сертификаты и рассылки сформированных сертификатов; подтверждения факта выдачи конкретного сертификата данной организацией; для этого информация полей Issuer Organization и Issuer Organizational Unit сертификата сопоставляются с той, что хранится в файле сервера сертифицирующей организации; подтверждения соответствия имени зарегистрированного владельца сертификата и имени, указанного в поле Subject Common Name запроса сертификатаЭтот набор операций составляет типовую модель стратегии автономной авторизации, которая приемлема в случаях, когда требуется высокая надежность авторизации пользователей

Симметричное шифрование

Для шифрования сообщений применяется так называемый ключ шифрования, а для обратной процедуры соответственно — ключ дешифрования. Чрезвычайно важно строго ограничить доступ к последнему, так как любой, в чьи руки попадет этот ключ, сможет прочитать все сообщения, которые были “закрыты” соответствующим ключом шифрования.

Соответствие стандартам

Certificate Server принимает стандартные запросы формата PKCS #10и выдает сертификаты формата Х.509 версий 1.0 и 3.0. Поддержку сертификатов других форматов обеспечивают модули, называемые обработчиками расширений (extension handlers). Certificate Server работает с клиентами и обозревателями сторонних производителей), а также с Web-серверами, функционирующими под управлением программных продуктов других разработчиков. Certificate Server способен хранить сертификаты в любой базе данных или службе каталогов, поддерживаемой соответствующим модулем.

Создание сертифицирующего органа

Certificate Server позволяет создавать цифровые сертификаты для. Web-серверов, клиентов и организаций всем, кто в этом нуждается. Сертифицирующий орган -Certification Authority — проверяет подлинность лица, запрашивающего сертификат, и затем подписывает сертификат своим личным ключом. Этот метод гарантирует, что владелец сертификата действительно тот, за кого он себя выдает.

Прежде чем “поверить” сертификату, клиентское приложение — например, Internet Explorer — проверяет подпись сертифицирующего органа. Если она недействительна или данный сертифицирующий орган не известен клиенту, Internet Explorer предупреждает пользователя и позволяет ему отвергнуть предъявленный сертификат.

Если Вы хотите, чтобы приложения — например, Internet Explorer — доверяли сертификатам, выданным Вашим сервером. Вам нужно объявить его сертифицирующим органом.

Списки отозванных сертификатов

Сертификаты, как и большинство применяемых в различных областях средств идентификации, могут иметь ограниченный срок действия. Но это не единственная причина, по которой сертифицирующий орган вправе отозвать сертификат . Каждый сертифицирующий орган ведет список отозванных сертификатов (Certificate Revocation List, CRL); заглянув в него, клиенты могут проверить правомочность любого сертификата.

Средства администрирования

Microsoft Certificate Server снабжен Web-ориентированным административным инструментарием, обеспечивающим доступ к данным в базе данных сервера. Эти средства включают утилиты Certificate Administration Log Utility и Certificate Administration Queue Utility, предназначенные для администрирования данных в журнале и очереди сервера соответственно. Интерфейс администрирования позволяет создавать дополнительные административные средства. Вы познакомитесь с этим инструментарием на следующем занятии.

Средства администрирования

Certificate Server ведет базу данных сервера, состоящую из двух частей: очереди и журнала. В журнале сервера регистрируются все запросы сертификатов) поступившие в очередь, а также копии всех выданных сертификатов. Certificate Server снабжен средствами администрирования, предназначенными для просмотра базы данных сервера и управления ею.

Средства администрирования Certificate Server используют Web-интерфейс; они доступны на Web-странице Certificate Server Administration Tools. Здесь представлены две утилиты: администрирования журнала (Certificate Administration Log Utility) и очереди (Certificate Administration Queue Utility).

Управление ключами

Надежность системы сертификации зависит от того, насколько хорошо защищены личные ключи. Структура Certificate Server гарантирует, что никто не сможет получить несанкционированный доступ к информации о личных ключах. Для управления ключами Certificate Server использует Microsoft CryptoAPI, тем самым изолируя конфиденциальные данные. Кроме того, CryptoAPI допускает применение самых разных средств для генерации и защиты ключей — от программных модулей до аппаратных систем, что позволяет выбрать тот уровень управления ключами, который соответствует потребностям организации.

Упражнение

При выполнении этого упражнения Вам понадобится файл ключа, созданный при выполнении упражнения главы “Применение средств защиты Windows NT и Internet Information Server”. Сначала Вы отправите запрос серверу сертификатов Microsoft Certificate Server.

Установка СА-сертификатов на сервере

Вам придется получить и установить СА-сертификаты органов, выдающих клиентские сертификаты, на серверы, которые должны выполнять аутентификацию клиентов. СА-сертификат необходим серверу для проверки подлинности сертификата клиента.

Internet Information Server использует СА-сертификаты, которые хранятся в том же разделе реестра, что и параметры Internet Explorer. Установка СА-сертификатов на сервере Internet Information Server С помощью Internet Explorer ничем не отличается от аналогичной процедуры для клиентского сертификата.

Netscape Enterprise Server позволяет установить СА-сертификат органа, выдавшего сертификат сервера, при установке сертификата сервера.

Примечание

Netscape FastTrack Server не снабжен средствами установки новых СА-сертификатов Microsoft Certificate Server, поэтому он не может участвовать в аутентификации сервера или клиента посредством локально созданных сертификатов.Установка СА-сертификатов в обозревателе

Каждый обозреватель, который обращается к Web-серверу, использующему локально созданный сертификат, должен получить и установить СА-сертификат сертифицирующего органа, выдавшего сертификат сервера. Обозреватель использует СА-сертификат для проверки подлинности сертификата сервера.

Обозреватель Internet Explorer 3.0 и более поздних версий способен устанавливать СА-сертификаты с помощью Web-страницы Certificate Authority Certificate

Возможности Certificate Server

Возможности Certificate Server делают его весьма полезным для организаций, которые предпочитают не связываться с внешними сертифицирующими органами и заинтересованы в гибком механизме управления сертификатами, способном адаптироваться к их нуждам. Вот основные преимущества Certificate Server: независимость от стратегий и от транспорта, соответствие криптографическим стандартам, управление личными ключами и высокая надежность.

Выходные модули

Выходные модули отвечают за публикацию (в частности, рассылку) сформированных сертификатов и списков отзыва посредством выбранных транспортов и протоколов. По умолчанию сервер уведомляет каждый установленный выходной модуль о выпуске нового сертификата или списка отзыва.

Средства поддержки интерфейса модели компонентных объектов, которыми снабжен Microsoft Certificate Server, позволяют создавать специализированные выходные модули для различных транспортов, протоколов и параметров доставки. Например, выходной модуль протокола LDAP способен передавать службе каталогов все клиентские (но не серверные) сертификаты, определяя с помощью СОМ-интерфейса тип выданного сервером сертификата. Такой модуль позволяет Certificate Server публиковать сертификаты в любом каталоге, совместимом с протоколом LDAP.

Высокая надежность

Certificate Server полностью реализует все преимущества средств обеспечения надежности и безопасности ОС Windows NT Server. Архитектура Windows NT гарантирует защиту операционной системы и приложений друг от друга с помощью структурированной обработки исключений и файловой системы Windows NT(NTFS). Bcтpoeнныe сpeдcтвa oбecпeчeния бeзoпacнocтиWindowsNT cepтифилированы Министерством обороны США по категории С2.

Web-страница СА-сертификатов

Web-обозреватели получают и устанавливают СА-сертификаты, выбирая их из списка доступных сертификатов на соответствующей Web-странице. Эта страница создается мастером конфигурации и хранится вместе с СА-сертификатами в папке Shared (общая папка Certificate Server); кроме того) она доступна с Web-страницы Certificate Server по умолчанию (http://имя_компьюmepa/certsrv/)

Закрепление материала

Приведенные ниже вопросы помогут Вам лучше усвоить основные темы данной главы. Если Вы не сумеете ответить на вопрос, повторите материал соответствующего занятия. Правильные ответы приведены в части “Вопросы и ответы”, в конце книги.

1. Чем цифровая подпись отличается от цифрового конверта?

2. Какую роль играют цифровые сертификаты при создании защищенного и конфиденциального канала связи в Интернете? Что побуждает организации выпускать собственные сертификаты, не прибегая к услугам независимых сертифицирующих органов?

3. Каковы различия между очередью сервера и журналом сервера? Чем можно воспользоваться для отзыва сертификата?

Занятие

1. Сертификаты и аутентификация (продолжительность занятия 20 минут)

Криптография Симметричное шифрование Асимметричное шифрование Цифровые подписи и цифровые конверты Цифровые сертификаты Списки отозванных сертификатов Резюме Сертификаты — способ цифровой аутентификации для программных систем обеспечения безопасности. Они позволяют удостовериться в подлинности объекта или субъекта, когда невозможно получить физические доказательства. Сертификаты предоставляют необходимую информацию для создания защищенного соединения и идентификации его инициатора.

Занятие

2. Знакомство с Microsoft Certificate Server (продолжительность занятия 25 минут)

Конфигурации Certificate Server Сертификаты корпоративных интрасетях Возможности Certificate Server Независимость от стратегий Независимость от транспорта Соответствие стандартам Управление ключами Высокая надежность Архитектура Certificate Server Ядро сервера Брокер База данных сервера Средства администрирования Модуль стратегии Обработчики расширений Выходные модули Резюме Microsoft Certificate Server предоставляет набор легко настраиваемых служб для выпуска цифровых сертификатов и управления ими. Это занятие познакомит Вас с Microsoft Certificate Server, его возможностями и архитектурой.

Занятие

3. Использование Microsoft Certificate Server (продолжительность занятия 35 минут)

Оформление сертификатов Оформление сертификата Web-сервера Оформление сертификата клиента Обработка запроса сертификата Создание сертифицирующего органа СА – сертификаты Распространение и установка СА – сертификатов Установка СА – сертификатов в обозревателе Установка СА – сертификатов на сервере Средства администрирования Администрирование журнала сервера сертификатов Администрирование очереди сервера сертификатов Упражнение Резюме Microsoft Certificate Server функционирует в качестве службы Windows NT. На этом занятии Вы узнаете, как запустить Certificate Server и как пользоваться его административным инструментарием.